2015-5-25

Os investigadores da Check Point que detetaram esta ameaça destacam que a maioria dos produtos antivírus não são capazes de o detetar

|

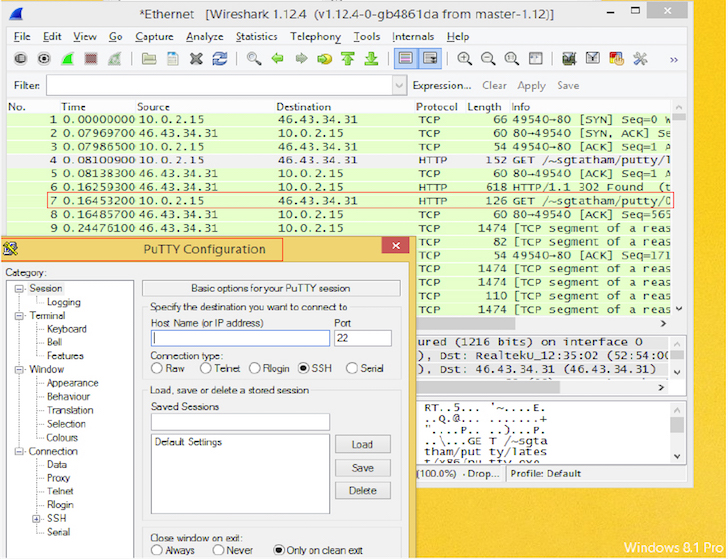

A Check Point anuncia que o seu Grupo de Investigação de Vulnerabilidades e Malware descobriu que os ficheiros de ajuda da Microsoft (CHM) estão a ser usados para passar software malicioso aos utilizadores, de um modo dificilmente detetável pelos antivírus. |