|

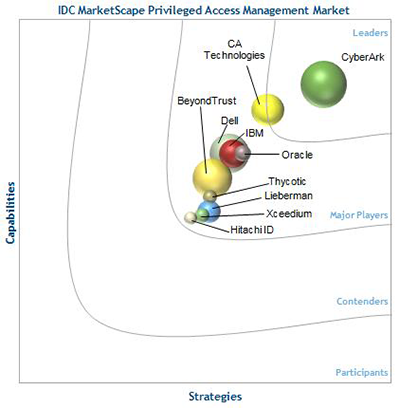

O IDC MarketScape avalia fornecedores de produtos no mercado do Privileged Access Management (PAM) e salienta que “a CyberArk é o “grande gorila” no mercado do PAM, com o maior volume de negócios e a maior base de clientes."

O comprometimento e utilização abusiva de contas privilegiadas é uma característica de ciberataques avançados. Conforme foi demonstrado em recentes ataques a empresas, os atacantes roubam e exploram contas privilegiadas para levarem a cabo uma tomada de controlo de toda a infraestrutura de uma empresa. Quando exploram acessos privilegiados, os atacantes podem realizar um reconhecimento interno, mover-se em toda uma rede sem serem detetados e concretizar os objetivos do ataque. O IDC MarketScape reconhece a necessidade premente de proteger as contas privilegiadas e proporciona às empresas recomendações para a avaliação de fornecedores.

“Os atacantes tipicamente exploram credenciais privilegiadas para levarem a cabo os seus objetivos, razão pela qual a gestão de acessos privilegiados é um aspeto crucial na proteção de uma empresa”, afirmou Pete Lindstrom, diretor de pesquisa do departamento de Produtos de Segurança da IDC. “A CyberArk estabeleceu-se como líder na gestão de acessos privilegiados, através da sua abrangência de capacidades e aposta na inovação, como o demonstram o sólido volume de negócios e a crescente base de clientes.”

O relatório IDC MarketScape destaca as principais funcionalidades que as empresas devem considerar no momento de selecionarem um fornecedor para a gestão de acessos privilegiados, incluindo a capacidade de:

• Gerir o acesso a contas partilhadas com privilégios sensíveis: Isto inclui a monitorização de toda a utilização de contas partilhadas, controlando os acessos por palavra-passe e registando a atividade dos utilizadores quanto a comportamentos anómalos.

• Remover a funcionalidade de administração local do Windows: Ao remover o privilégio de administrador local da conta do utilizador e permitindo flexibilidade e funcionalidade para as necessidades particulares de um utilizador, o departamento de TI pode dar um melhor apoio às necessidades individuais e ao mesmo tempo proteger contra as ameaças de malware que visam estas contas de administrador.

• Aumentar a visibilidade da atividade de contas sensíveis: As contas de terceiros são muitas vezes partilhadas intencionalmente ou involuntariamente entre utilizadores fora de uma organização, tornando-as extremamente difíceis de monitorizar. Com a implementação das soluções PAM adequadas, a visibilidade da atividade das contas pode ser ampliada para além das capacidades básicas, para uma visibilidade completa da rede.

• Restringir privilégios, para separação de funções: Para minimizar as probabilidades de um só utilizador comprometer o sistema, as organizações devem implementar soluções que permitam a separação de funções e assim obrigar à colaboração entre atacantes para comprometer um sistema.

• Gerir aplicações e contas de serviço incorporadas: As arquiteturas distribuídas, muitas vezes requerem alguma maneira de estabelecer uma presença num conjunto de recursos e a incorporação de contas e palavras-passe estáticas tem sido uma solução comum. As organizações têm de gerir e proteger estas contas, uma vez que representam um importante risco para a segurança.

“Atualmente, a proteção contra os ciberataques requer uma mudança fundamental na cultura de segurança. Os CIOs e os CSOs que levam a questão da segurança muito a sério irão construir defesas com base na premissa de que os atacantes já estão – ou cedo irão estar – dentro da organização,” afirmou John Worrall, CMO da CyberArk. “Bloqueando as contas privilegiadas, as empresas podem impedir os atacantes de se movimentarem livremente na empresa e deter ataques avançados logo no início do ciclo do ataque.”

A CyberArk Privileged Account Security Solution é uma solução completa para proteger, monitorizar, detetar e alertar sobre contas privilegiadas. “Esta parceria proporciona-nos a confiança de um parceiro de referência no mercado da segurança onde a CESCE SI continua o seu processo de inovação e adaptação às novas formas de exploração de vulnerabilidades das redes, garantindo aos nossos clientes que se encontram em linha com as normas de mercado”, disse António Dias, Consultor de Soluções de Segurança da CESCE SI. |