2017-10-25

Está a ser identificado como uma possível variante do Petya e já infetou organizações na Rússia, Ucrânia e, alegadamente na Alemanha e na Turquia.

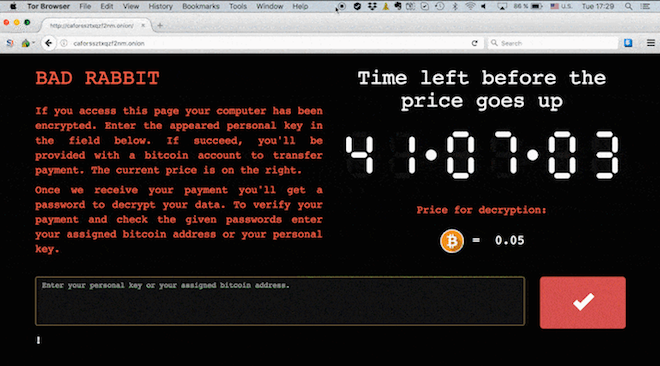

Mensagem de resgate do Bad Rabbit, partilhada pela Kaspersky Lab

|

A Europa está, mais uma vez, na mira de um ataque de ransomware. O Bad Rabbit, como foi apelidado, está a ser identificado como uma possível variante do Petya e, até agora, sabe-se que é responsável por uma série de infeções em empresas russas e ucranianas. Também um conjunto de empresas da Alemanha e Turquia confirmaram ter sido vítimas desta infeção. No Twitter, a empresa de cibersegurança russa Group-IB avança que pelo menos três organizações russas de comunicação e media terão sido infetadas por este ransomware. A agência noticiosa russa Interfax confirma ter sido também afetada por um ciberataque: “Os servidores do Grupo Interfax foram alvo de um ataque cibernético. O departamento técnico está a tomar todas as medidas necessárias para retomar os serviços noticiosos”, pode ler-se no comunicado que a agência publicou no seu website. Também já várias organizações ucranianas vieram confirmar terem sido vítimas deste ataque. Os sistemas de pagamento do Metro de Kiev foram um dos visados pelo Bad Rabbit, bem como o próprio Aeroporto de Odessa, que informou, através da sua página de Facebook o hack aos seus sistemas de informação. “Informamos que os serviços de informação do Aeoroporto Internacional de ‘Odessa’ foram vítimas de um ciberataque”, refere o post da página de Facebook do aeroporto. A Computer Emergency Response Team – CERT-UA, da Ucrânia, avança também para a possibilidade de uma nova vaga de ciberataques aos recursos de informação ucranianos.

Mensagem de resgate partilhada pela ESET. O que se sabe até agora Os pormenores deste novo ataque foram revelados por alguns dos principais fabricantes de cibersegurança. Até agora, sabe-se que as vítimas do Bad Rabbit são encaminhadas para uma página onde se deparam com uma mensagem de resgate onde são instigadas a pagar um resgate de 0,05 Bitcoins (± 250 Euros) para poderem ter os seus ficheiros de volta, adianta a Kaspersky Lab. Os investigadores da ESET estão a acompanhar esta nova vaga de ransomware que se propagou para já pela Europa de Leste. De acordo com a Kaspersky, o Bad Rabbit será o ransomware Diskcoder.D— uma variante do Petya, uma forma particularmente astuciosa de malware de encriptação de ficheiros que se popularizou em junho, através de um ataque massivo. Esta forma de encriptação é open source e recorrentemente utilizada para full drive encryption. São geradas chaves através do uso de CryptGenRandom, que são depois protegidas por uma chave pública hardcoded RSA 2048. Ataque dirigido a redes corporativas A Kaspersky Lab confirmou, em comunicado, a relação entre o Bad Rabbit e o ransomware que atacou a Europa em junho, o ExPetr. De acordo com a análise realizada, o algoritmo de hashing utilizado no ataque Bad Rabbit é semelhante ao que foi utilizado pelo ExPetr. Para além disso, os investigadores descobriram que ambos os ataques utilizam os mesmos domínios; e as semelhanças nos respetivos códigos fonte indicam que este novo ataque está ligado aos autores do ExPetr. Tal como o ExPetr, o Bad Rabbit tenta roubar credenciais da memória do sistema e difundi-las dentro da rede corporativa através do WMIC. Contudo, os investigadores não encontraram exploits do EternalBlue nem do EternalRomance no ataque Bad Rabbit; ambos foram utilizados no ExPetr. A investigação mostra que os hackers por trás desta operação se têm vindo a preparar para a mesma desde, pelo menos, julho de 2017, montando a sua rede de infeção nestes websites hackeados, que são na sua maioria de media e fontes de informação noticiosa. Os investigadores afirmam que a partir do momento em que a infeção se começou a disseminar e as empresas de segurança começaram a investigar o tema, os hackers removeram imediatamente os códigos maliciosos que tinham adicionado aos websites hackeados. A ESET também confirmou esta suspeita, ao revelar que as instruções no script injetado nos websites infetados “pode determinar se o visitante é interessante e depois adicionar o conteúdo à página” se o alvo for um dos visados pelo ataque. Em vez de recorrer à utilização de exploits, o Bad Rabbit aproveita-se da ingenuidade do utilizador em websites que estão já comprometidos. Quando entram nos websites que estão comprometidos, os utilizadores deparam-se com uma mensagem onde lhes é dada a informação de que necessitarão de instalar uma nova atualização Flash. Esta atualização é apenas uma fachada para o que realmente se está a passar e assim que o utilizador descarrega a “atualização”, instala o malware no equipamento. Estes websites estão localizados maioritariamente na Ucrânia, Rússia e Turquia e estão comprometidos pela integração de JavaScript no corpo do seu HTML ou em um dos seus ficheiros .js. Outra das semelhanças deste novo ataque com o Petya está relacionada com a mensagem de resgate endereçada às vítimas, bem como a forma como se propaga nas redes infetadas. No entanto, os investigadores indicam que o código utilizado pelo Bad Rabbit tem algumas alterações em relação ao Petya. Outra das diferenças deste nova infeção de ransomware face ao Petya é o recurso à ferramenta Mimikatz, semelhante a um trojan, que serve para roubar credenciais dos sistemas afetados. Atacantes ainda desconhecidos Ainda é desconhecida a identidade dos atacantes por detrás do Bad Rabbit. Embora se suspeite que, pela semelhança ao Petya, os atacantes possam ser os mesmos que ameaçaram a Europa em junho, a verdade é que isso de pouco ou nada adianta, uma vez que a identidade destes também nunca fora identificada. Para já, quem quer que seja que está a infetar o Leste da Europa é um grande fã da série televisiva Game of Thrones (A Guerra dos Tronos). O código da infeção contém referências aos famosos dragões da série, Viserion, Drogon e Rhaegal.

Código da infeção partilhado pela Kaspersky Lab

Empresas ainda não aprenderam a proteger-se Depois do WannaCry e do Petya/ExPetr terem causado o pânico entre as organizações europeias antes do verão, mais uma vez propagou-se uma ameaça que traz ao de cima as vulnerabilidades das empresas. Para a Check Point, mais uma vez, este tipo de infeções demonstram “o quão devastador o ransomware pode ser– e o quão rápido pode causar uma disfunção em serviços vitais se a sua proteção não for a mais adequada”. O fabricante chama ainda a atenção para as vulnerabilidades que continuam a existir nas empresas e para a necessidade cada vez mais premente de adotarem medidas preventivas. “As organizações têm de ser capazes de prevenir que as infeções se propaguem, ao sanear, bloquear e filtrar quaisquer conteúdos suspeitos antes de estes infetarem a rede e começarem a cifrar ficheiros”. O número de ataques de ransomware à escala global, de acordo com a Check Point, “duplicou nos primeiros seis meses de 2017, comparativamente com, 2016, porém, 99% das organizações ainda não implementaram tecnologias básicas de cibersegurança capazes de prevenir este tipo de ataques. No fundo, estas ameaças poderiam ter sido evitadas se os mecanismos certos de segurança tivessem sido implementados”. Para as empresas que já estão infetadas, ainda se desconhece se é possível desencriptar os ficheiros bloqueados pelo Bad Rabbit sem pagar o resgate– embora por um lado não haja certezas se mesmo pagando as empresas não continuarão numa posição vulnerável, ao mesmo tempo que o pagamento acaba por encorajar à continuação da propagação deste tipo de infeção, que se prova eficaz. São vários os fabricantes que dizem poder ajudar, para já, as empresas a estarem prevenidas. A Kaspersky Las é um destes, e refere que as empresas que não queiram ser apanhadas nesta onda de ransomware poderão bloquear a execução do ficheiro malicioso através do procedimento 'c: \ windows \ infpub.dat, C: \ Windows \ cscc.dat.'. |