A OKI Europe Ltd e a Doxense anunciam a disponibilidade do “Watchdoc” num conjunto de multifuncionais (MFPs) OKI selecionados, com plataforma aberta integrada sXP (smart Extendable Platform), incluindo as Séries MC700 e MB700

Em mais uma iniciativa criada pela rede social para auxiliar os utilizadores, o Facebook lançou no dia 17 de Outubro um sistema de segurança que permite que a empresa monitorize logins e passwords roubados na Internet. Com isso, o Facebook pretende pesquisar, analisar dados e entrar em contacto com os utilizadores que tiverem as suas credenciais roubadas, facilitando a recuperação dos dados pessoais.

Foi descoberta uma nova família de malware distribuído através de aplicações do sistema operativo da Apple que estão infetadas com Trojans

A estratégia de TI não é uma preocupação para as microempresas com menos de 25 colaboradores, segundo um estudo realizado pela Kaspersky Lab entre empresas de todo o mundo.

No ano passado, mais de 35% dos ataques phishing tiveram como alvo os utilizadores de redes sociais, mais de 600 milhões de acessos a páginas de phishing que se faziam passar por redes sociais conhecidas - 22% dos casos eram páginas falsas do Facebook, segundo a Kaspersky Lab. O phishing em telemóveis é cada vez mais comum, já que as características técnicas dos smartphones e tablets (dimensões dos ecrãs, por exemplo) fazem com que seja ainda mais difícil distinguir as páginas reais das falsas

A Cisco identificou quatro perfis de comportamento que colocam em risco os dados corporativos, destacando a complacência e o desconhecimento como as principais ameaças

Um relatório de ciberameaças móveis da Kaspersky e da Interpol refere que entre Agosto e Julho deste ano mais de meio milhão de utilizadores de Android, em todo o mundo, foram alvo de malware financeiro, seis vezes mais do que no período homólogo. Quase 60% dos incidentes pretendiam roubar os utilizadores

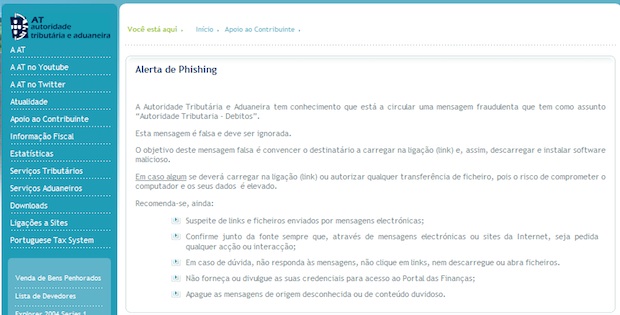

Ontem foi detectado um novo vírus, desta vez camuflado sob a forma de um mail em nome da Autoridade Tributária e Aduaneira

Hoje em dia, a principal motivação a mover os criminosos informáticos é o lucro. O acesso aos sistemas de banca na Internet é a chave mais directa e evidente ao dinheiro das empresas e, consequentemente, à possibilidade de lhe deitar a mão. Não surpreende que os sistemas de acesso à banca online se estejam a tornar num alvo cada vez mais popular entre os criminosos, de acordo com a Kaspersky Lab

O mais recente reforço da WatchGuard Dimension permite aos administradores visualizarem as más configurações das políticas e o tráfego optimizado