2019-2-18

A resposta está na visibilidade da rede. Ao fornecer informações sobre o comportamento e a localização dos invasores no seu ambiente, a visibilidade da rede pode ajudar a impedir que um evento de segurança se torne numa violação de dados

|

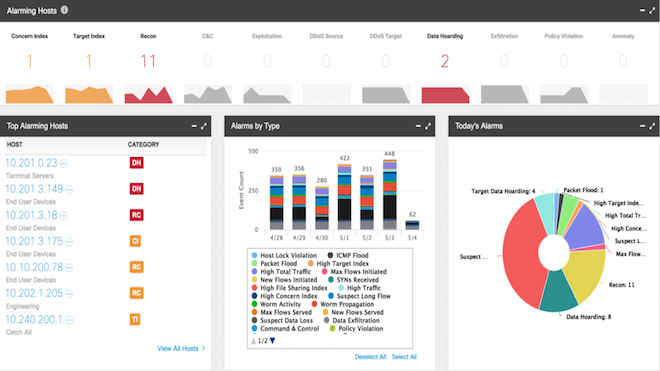

Ao utilizar as nossas ferramentas avançadas de visibilidade, avaliamos as redes de centenas de organizações. Encontramos inúmeros problemas alarmantes, desde malware personalizado usado para extração de dados até servidores comprometidos utilizados para atacar redes governamentais. O Cisco Stealthwatch é a solução de análise de segurança de tráfego de rede e visibilidade mais abrangente que usa a telemetria corporativa da infraestrutura de rede existente. Fornece uma deteção avançada de ameaças, acelera a resposta a ameaças e simplifica a segmentação da rede usando machine learning multicamada e entity modeling. Com a análise comportamental avançada, saberá sempre quem está na sua rede e o que está a fazer. Uma única solução sem agente permite visibilidade em toda a rede, incluindo endpoints, filial, data center e cloud. Com o Encrypted Traffic Analytics, o Cisco Stealthwatch é o único produto que pode detetar malware no tráfego encriptado e garantir a conformidade com as políticas, sem desencriptação. O Stealthwatch Management Console agrega, organiza e apresenta análises até 25 Flow Collectors, a solução Cisco Identity Services Engine e outras fontes. Utiliza representações gráficas de tráfego de rede, informações de identidade, relatórios de resumo personalizados e segurança integrada e inteligência de rede para análise abrangente. Dados atualizados em tempo real Fornece fluxo de dados para monitorizar o tráfego em centenas de segmentos de rede simultaneamente, para que seja possível identificar um comportamento de rede suspeito. Este recurso é especialmente valioso a nível corporativo. Capacidade de detetar e priorizar ameaças de segurança Deteta e prioriza rapidamente as ameaças à segurança, identifica o uso indevido da rede e o desempenho abaixo do ideal e gere a resposta a eventos em toda a empresa, tudo a partir de um único centro de controlo. Utilização de vários tipos de dados de fluxo Consome vários tipos de dados de fluxo, incluindo NetFlow, IPFIX (Internet Protocol Flow Information Export) e sFlow. Garantido a proteção da rede de uma forma simples baseada em análise comportamental. Linhas de auditoria para transações de rede Fornece uma linha de auditoria completa de todas as transações de rede para investigações forenses mais eficazes. Mapas de fluxo relacional personalizáveis em tempo real Fornece visualizações gráficas do estado atual do tráfego da organização. Os administradores podem facilmente construir mapas da sua rede com base em qualquer critério, como localização, função ou ambiente virtual. Ao criar uma conexão entre dois grupos de hosts, pode-se analisar rapidamente o tráfego entre eles. Basta, simplesmente, selecionar um ponto de dados em questão e pode obter uma visão ainda mais profunda do que está a acontecer em determinado momento. Uma análise de segurança de rede eficaz não se obtém utilizando apenas uma técnica. Para ficar à frente das ameaças em evolução, uma solução de visibilidade e análise de rede precisa de ser capaz de usar uma combinação de métodos. Começando por recolher os dados certos garante uma visibilidade abrangente onde aplica técnicas analíticas, como modelagem comportamental e machine learning. Tudo isto é complementado pela inteligência de ameaças globais que está ciente das campanhas maliciosas e mapeia o comportamento suspeito para uma ameaça identificada para maior fidelidade de deteção. O Stealthwatch emprega cada um desses métodos para ajudar as organizações a identificar e a impedir ataques que possam ter cruzado o perímetro, ou mesmo ameaças originadas ocultas ou dentro do tráfego encriptado. Escalabilidade Responde às maiores necessidades de qualquer rede. Funciona bem em ambientes de velocidade extremamente alta e pode proteger todas as partes da rede que são acessíveis por IP, independentemente da sua dimensão.

Conteúdo co-produzido por MediaNext para a Westcon Comstor |